index

csrf

Cross-site request forgery

与 cookie 盗用相关,要注意 set-cookie 策略, 不过现在默认的 lax 也很安全了

有些情况要与 xss 结合,比如在在线聊天网页,通过聊天窗口发来一段可执行 script,这时就满足「在当前域名发送请求」的要求了

XSS

Cross-site scripting: 即与 scripting 相关

分类

【反射型】

non-persistent === reflected === client-side

basic example:搜索时直接把 queryString 里的查询关键字显示到页面的输入框里

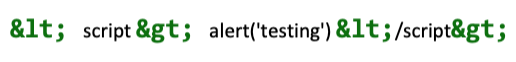

测试案例:

case 1:

case 2:

var scr = document.createElement('script');

scr.innerHTML = 'alert("boom")';

document.body.appendChild(scr);

【存储型】

persistent === store === server-side

【篡改方式】

更改头里的 http-equ 为 refresh 会自动跳转

【解决】

https://www.acunetix.com/blog/articles/preventing-xss-attacks/

https://www.acunetix.com/blog/web-security-zone/how-to-prevent-dom-based-cross-site-scripting/

p.s. OWASP(open web application security project)是一个开源的、非盈利的全球性安全组织

=> 会被编译成